TrueCrypt i współdzielony komputer

Że szyfrowanie jest coraz bardziej istotne, nie muszę chyba nikomu uświadamiać. Samo szyfrowanie, to jednak nie wszystko, bo o ile w przypadku zakodowania całej partycji/HDD nie ma możliwości skasowania kontenera z zaszyfrowanymi plikami, to wszystko jest ok – nic nie zginie, chyba że zostanie uszkodzony nagłówek (który zresztą powinien być zbackupowany), czy dojdzie do sformatowania dysku.

Powiedzmy sobie szczerze – ile osób definiuje uprawnienia dla swoich plików per konto (mam na myśli komputer domowy z Windows), czy też chociaż pracuje na osobnych kontach?

teoria

Komputer współdzielony, wścibscy pozostali użyszkodnicy i tajne dane mogą zostać łatwo utracone. Duży plik, nie dająca się odczytać zawartość, po co więc to trzymać, a miejsca na dysku zawsze brakuje. Usuń i stos dokumentów, archiwa rozmów żegnają nas w zero-jedynkowym strrumieniu. Jednak jest pewien sposób, który przyszedł mi głowy podczas lektury artykułu o strumieniach NTFS.

Zastanawialiście się kiedyś, gdzie są trzymane informacje zawarte na zakładce podsumowanie we właściwościach pliku?

Nie są one przechowywane w konkretnych plikach, po przemigrowaniu do innej instalacji można wciąż operować na tych samych metadanych dla konkretnego pliku. Z tego, co pamiętam, z podobnej metody korzystał (a może i nadal korzysta?) również Kaspersky Antivirus, który trzymał informacje dotyczące skanowania każdego pliku właśnie w strumieniach NTFS. Miało to swoje zalety jak i również wady. Zalety? Niedoświadczony użytkownik (a także i wielu tych doświadczonych) nie mogło skasować tych informacji.

Zaleta była też jednocześnie wadą, ponieważ zdarzały się już szkodniki, które trzymały swoich nosicieli właśnie w strumieniach NTFS. Jednak nie ma na to reguły, nożem można zabijać, ale też i coś upichcić. Strumienie można odnaleźć – są do tego odpowiednie narzędzia, np. Streams działające z linii poleceń, poza tym – zmniejszające się wolne miejsce na dysku nie posiadającego „pokrycia w plikach” na dysku mogą wyczulonym dać powód do podejrzeń. Sądzę, że mało kto by spostrzegł tę nieścisłość (ze względu na brak odpowiednich narzędzi w systemie służących do prostego manipulowania metadanymi). Zaznaczę tylko, że jeśli pliki kopiowane są między woluminami, strumienie im wciąż towarzyszą (chyba że miejscem docelowym jest system plików inny niż NTFS).

Po tej małej dawce teorii pora na praktykę – stworzymy zwykły kontener TrueCrypt w ramach tego strumienia.

praktyka

Jako „pluskwę” możemy wybrać dowolny obiekt zapisany w systemie plików NTFS. Najważniejsze, abyśmy mogli najpierw do tego pliku w ogóle coś zapisywać, czyli np. odpowiednie uprawnienia, brak atrybutu tylko do odczytu. I tak można kontener zapisać przy np. boot.ini, czy choćby katalogu systemowym.

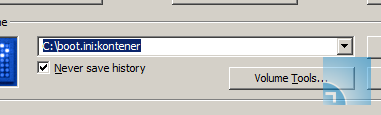

O tworzeniu woluminu dla TrueCrypt już kiedyś pisałem, nie ma sensu się powielać, więc opiszę tylko różnice. Najważniejsza, to sposób podania nazwy strumienia – dopisujemy dwukropek i nazwę dla naszego strumienia, np. C:\boot.ini:kontener. Montowanie przebiega w ten sam sposób – podajemy nazwę pliku i strumienia.

Ukrycie istniejącego kontenera również nie stanowi problemu – możemy go skopiować z/do strumienia. Niestety, systemowe narzędzia uniemożliwiają poprawną obsługę strumieni (za to windowsowy port narzędzia cp radzi sobie bez problemów), więc trzeba się nieco pomęczyć.

Skopiowanie kontenera do strumienia wymaga skorzystania z wiersza poleceń. Nie da się tego wyklikać. Choć może i się da, ale nie są mi znane narzędzia, które umożliwiają wykonanie takiej operacji. Po otwarciu okna konsoli, wydajemy komendy:

C:\>type kontener.tc > boot.ini:kontener

Po czym możemy skasować plik-kontener i posługiwać się tylko strumieniem. Operacja odwrotna wymaga już jednak skorzystania z narzędzia cp.

Wnioski

Za pomocą narzędzi dostarczonymi z Windows nie da się sprawdzić, czy w ogóle istnieją doczepione strumienie do plików. Nie znaczy to jednak, że jest to niemożliwe. ;]

RSS

RSS

[…] eRIZ's weblog » TrueCrypt i wspó?dzielony komputer […]